一、引言

在软件工程与计算机网络的交叉领域中,理解底层网络通信协议对于开发高效、可靠、安全的网络应用软件至关重要。地址解析协议(Address Resolution Protocol, ARP)作为TCP/IP协议栈中连接网络层与数据链路层的核心协议,其工作机制直接影响着局域网内数据包的准确投递。本实验旨在通过实践操作,深入探究ARP协议的工作原理、报文格式及典型交互过程,并从软件工程的角度,分析其在计算机网络应用软件开发中的意义与潜在问题。

二、实验目的

- 掌握ARP协议的基本原理与工作流程,包括ARP请求与应答机制。

- 学会使用网络抓包工具(如Wireshark)捕获并分析ARP协议数据包。

- 观察并理解ARP缓存表(ARP Cache)的动态更新过程。

- 从软件工程实践出发,探讨ARP协议可能引发的网络安全问题(如ARP欺骗)及其在应用软件设计中的防范考量。

三、实验环境与工具

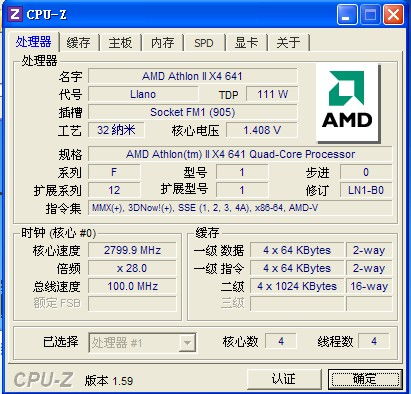

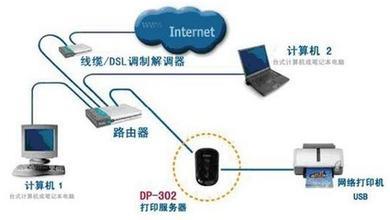

- 硬件环境:至少两台处于同一局域网(LAN)的计算机(或虚拟机)。

- 软件环境:Windows/Linux操作系统,配置有TCP/IP协议栈。

- 核心工具:Wireshark网络协议分析器、系统命令行工具(如Windows的

arp、ping命令,Linux的arp、ping命令)。

四、实验原理概述

ARP协议主要用于解决IP地址到物理MAC地址的动态映射问题。在以太网中,数据帧的传输最终依赖于MAC地址。当一台主机需要与同一局域网内的另一台主机通信时,若其ARP缓存中没有目标IP对应的MAC地址,则会广播一个ARP请求包。该包中包含发送方的IP与MAC地址,以及目标IP地址。局域网内所有主机都会收到此请求,但只有IP地址匹配的目标主机会单播回复一个ARP应答包,告知其MAC地址。发起方收到应答后,将映射关系存入本地ARP缓存,以备后续使用。

五、实验步骤与数据分析

- 清空ARP缓存:在实验开始前,在命令行中使用

arp -a查看当前ARP缓存,并使用arp -d *(Windows,需管理员权限)或sudo arp -a -d(Linux)清空缓存,确保观察到完整的ARP交互过程。

- 启动抓包:打开Wireshark,选择正确的网络接口(如以太网或无线网卡),开始抓包。为便于分析,可设置过滤条件为“arp”。

- 触发ARP请求:在命令行中,对同局域网内的另一台已知IP地址的主机执行

ping命令(例如:ping 192.168.1.100)。由于ARP缓存已清空,系统会先发起ARP请求以获取目标MAC地址。

- 分析捕获的数据包:停止抓包,分析捕获到的ARP数据包。

- ARP请求包:观察其目的MAC地址为广播地址(FF:FF:FF:FF:FF:FF),操作码(Opcode)为1(表示请求)。包中包含了发送方(本机)的IP和MAC地址,以及目标IP地址(欲ping的主机),目标MAC地址字段为全0。

- ARP应答包:紧随请求之后,应能看到来自目标主机的ARP应答包。其操作码为2(表示应答),目的MAC地址为请求方的MAC地址(单播),并完整填充了目标IP地址对应的MAC地址。

- 验证ARP缓存:再次执行

arp -a命令,可以查看到新学习到的IP-MAC地址映射已存入本地ARP缓存中,并通常标为“动态”类型。

- 观察缓存与通信:不清理缓存,再次ping同一地址。通过Wireshark可以观察到,此时不再有ARP请求广播,通信直接通过ICMP Echo请求/应答进行,这证实了ARP缓存有效避免了重复的地址解析开销。

六、软件工程实践关联与安全分析

- 性能优化:在开发网络应用软件时,合理管理ARP缓存(如设置适当的超时时间)可以提升局域网内频繁通信的效率。软件应能处理ARP缓存失效或更新时的通信重试机制。

- 网络安全——ARP欺骗:ARP协议本身无认证机制,攻击者可以伪造ARP应答包,声称目标IP地址对应自己的MAC地址,从而实施中间人攻击或拒绝服务攻击。这在开发需要高安全性的网络应用(如金融软件、内网管理系统)时必须加以防范。

- 防范措施在软件设计中的体现:

- 静态ARP绑定:对于关键服务器或网关,可在客户端或网络设备上设置静态ARP条目,防止被欺骗。软件安装或配置程序可包含此步骤。

- 网络层加密与认证:依赖ARP的通信多在同一网段。对于重要数据,应使用IPSec、TLS/SSL等更高层的加密和认证协议,确保即使链路层被窃听或篡改,数据内容仍安全。

- ARP监控与告警:网络管理类软件可以集成ARP流量监控功能,检测异常的ARP广播或MAC-IP映射冲突,及时向管理员告警。

- 库与API的选择:使用成熟、经过安全审计的网络编程库(如Boost.Asio, libevent),这些库通常在底层处理了网络异常,但开发者仍需对ARP等底层协议可能引发的问题有清醒认识。

七、实验

本次实验通过捕获与分析ARP协议数据包,直观验证了ARP“请求-应答”的工作机制及其在IP通信中的基础性作用。从软件工程的视角来看,深入理解ARP等底层网络协议,不仅有助于调试复杂的网络问题,更能指导开发出性能更优、鲁棒性更强、安全性更高的计算机网络应用软件。在设计与实现分布式系统、云平台组件、物联网应用或网络安全工具时,对ARP协议特性及其潜在风险的考量,应成为软件工程师必备的知识储备之一。

八、思考题

- 如果网络中存在多个主机响应同一个ARP请求,会发生什么情况?这对网络应用软件的稳定性有何影响?

- 在虚拟化环境(如数据中心)中,ARP协议的行为与传统物理网络有何不同?这对基于云平台的软件架构设计有何启示?